近日据悉,臭名昭著的网络犯罪团伙——Magecart,其组织中一支日益壮大的黑客小组已经发展到不仅从访问者处窃取数据,也能从网站管理员处窃取数据了。研究人员表示,这种新能力可能会让Magecart的攻击能力再度升级,更加轻而易举的渗透到企业内部。

这个名为“十一组”(group 11)的组织正是上个月隐形眼镜商家VisionDirect数据泄露事件的幕后黑手。在那次攻击中,Magecart利用数字卡片撇取器窃取了访问商家网站的客户的数据。但在本周二公布的一份针对group 11和此次攻击的最新分析报告中,RiskIQ的研究人员表示,Magecart在他们的武器库里增加了一种新的关键词过滤技巧。

新功能使group 11能够执行Magecart之前从未达成过的攻击手段,例如从站点管理员窃取凭证或基本数据。

RiskIQ的研究人员Yonathan Klijnsma和Jordan Herman表示:

这种关键词过滤技术的变化是一个新的突破,但我们并不对此感到惊讶。网络撇取对于威胁行为者来说有很多好处,可以用于很多事情。窃取凭证是我们期待更早看到的事情,但它似乎只是刚刚触及到该组织的运营方面。

VisionDirect的信息泄露事件比想象中更严重

VisionDirect商家在关于此次数据泄露事件的通报中表示,此次事件发生在11月3日至8日之间,并且客户的“个人和财务细节”受到了损害。

泄露数据包括VisionDirect.co.uk访问者的全名、地址、电话号码、电子邮件地址、密码和支付卡数据(卡号、有效期和CVV号)。

然而事情并没有止步于此,RiskIQ研究人员于周二表示,他们发现了这一漏洞的两个特征,背后所透露的影响范围远比之前设想的要大。

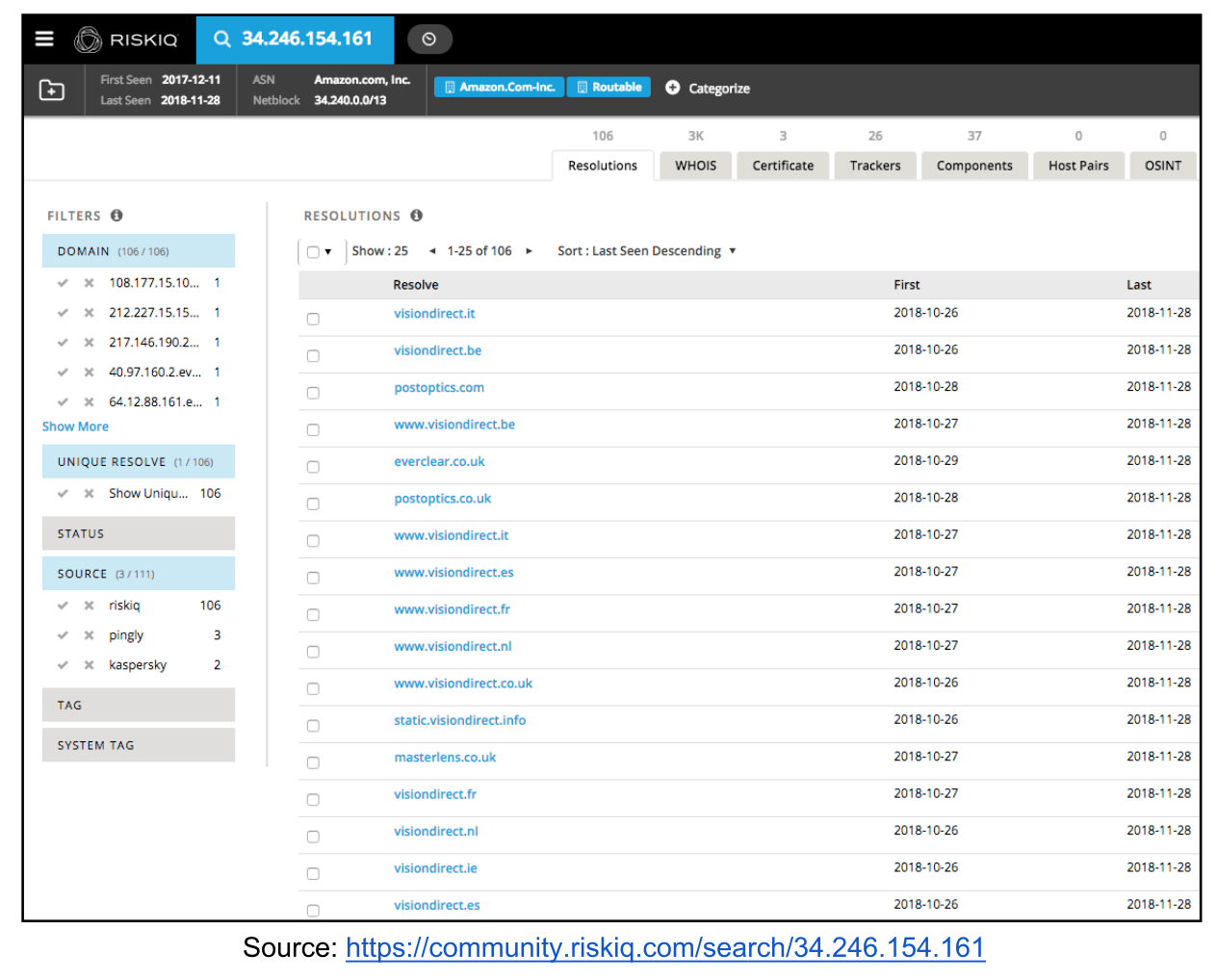

首先,漏洞的影响范围不仅仅是该公司的英国网站,还包括其他六个国家:意大利,西班牙,爱尔兰,法国,比利时和荷兰。

这些站点使用的都是相同的设计模板,并且都托管在同一个IP上,这意味着Group 11能够通过点击主服务器同时对所有站点造成威胁。

更重要的是,Group 11的数字卡片撇取器中增加了一些功能,这些功能还可以窃取管理员的凭据或基本信息。虽然Group 11此次使用撇取器与其他Magecart小组的撇取器没有什么区别,但是是用关键词相关的方式使用它。

Magecart以使用基于网络的数字卡片撇取器而闻名。这些撇取器使用注入网站的脚本来直接或通过这些网站使用的受感染的第三方供应商窃取在电子商务网站上的数据,并使用关键词来过滤页面,以确保支付表单被撇取。

研究人员表示:

URL路径过滤通常用于确保撇取器只在支付页面上操作,它包含一些关键字,这些关键字指明了其他页面的目标,包括登录和管理页面。然而,通过添加一些额外的关键词(如:管理,帐户,登录,和密码)到JavaScript的撇取器代码,Group 11也能够撇取包含这些关键词信息的页面,这意味着被撇取的数据将包括用户凭证,以及管理员在网站的受限管理部分执行的操作。

Magecart:持续的威胁

Klijnsma表示,Magecart组织自2015年以来,因一系列的泄露行为而被公众指责,其中就包括迄今为止最猖獗的盗卡行为,以及今年早些时候对Ticketmaster的大规模数据泄露事件。

Magecart由各种不同的团体组成(RiskIQ确定了七个) – 每个团体都有自己的工具和特征。例如,Group 5制造了Ticketmaster的泄露事件,而Group 5则是英国航空公司和Newegg泄露事件的幕后元凶。Group 11在2017年初首次被观察到,尽管与其他组相比基础设施相对较小,但他们已经能够对大多数网站产生威胁。

月兔网络

发表评论: